为防止黑客重建人脸,浙江大学和阿里联合推出人脸隐私保护新方案 FaceObfuscator

编辑日期:2024年08月27日

浙江大学与阿里安全部联合推出了一项新的面部隐私保护方案——FaceObfuscator。

即使不法分子从数据库中获取了人脸特征,也无法通过各种重构攻击还原人脸数据并窃取人脸隐私。

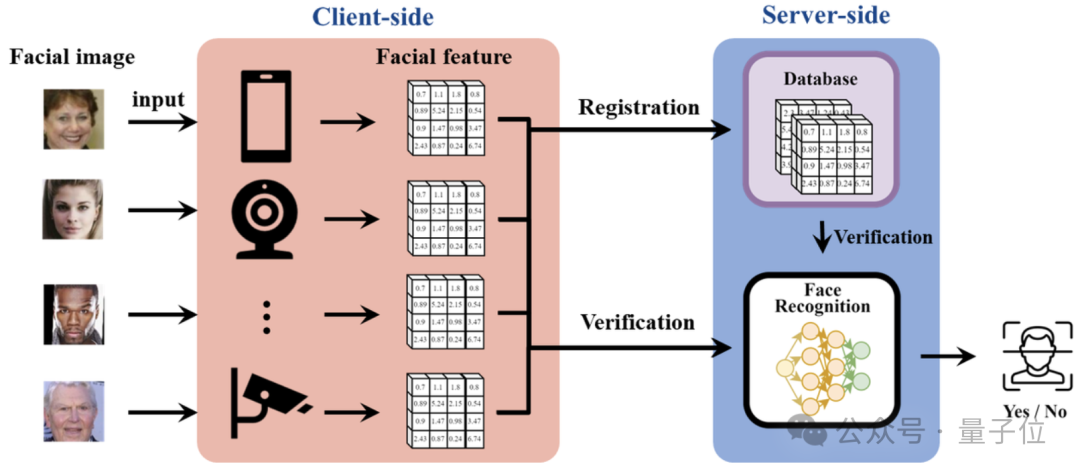

人脸识别是一种生物识别技术,它通过分析人脸的特征信息来进行身份识别,并被广泛应用于金融、安全防范和民生领域。

在使用人脸识别系统之前,首先需要录入人脸信息。这些信息将以人脸特征的形式存储在服务提供商的人脸数据库中,以便后续进行实时人脸识别和身份验证。

然而,缺乏网络安全和数据安全保障机制容易导致人脸数据库的泄露。

尽管人脸特征在一定程度上可以防止直接的隐私泄露,但不幸的是,这些肉眼无法辨识的特征仍可能通过先进的AI技术进行人脸重建。如果这些泄露的人脸信息被不法分子恶意利用,将会给人们的信息安全带来极大的威胁。

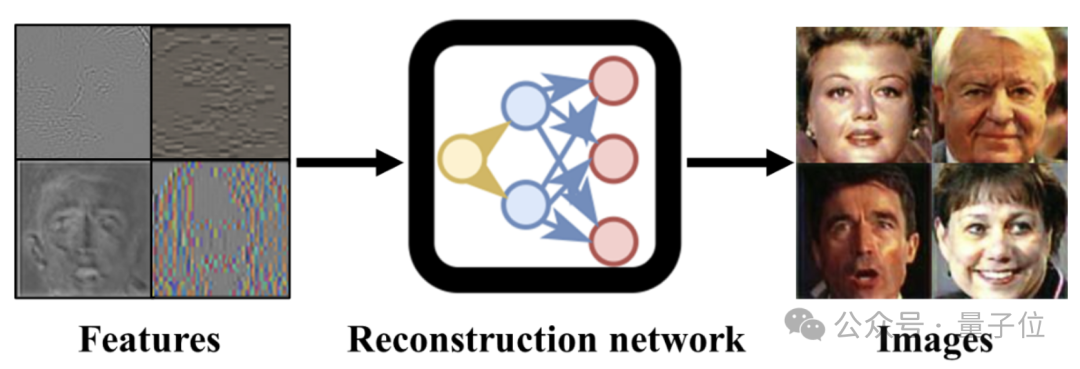

从特征中重建原始人脸图像的过程称为重构攻击。

攻击者通过训练一个重构网络,使用大量的人脸图像及其对应特征对,不断训练和优化以使网络学会特征向量与对应人脸图像之间的关联规则。最终,这个重构网络能够根据特征向量精确还原出原始的人脸图像。

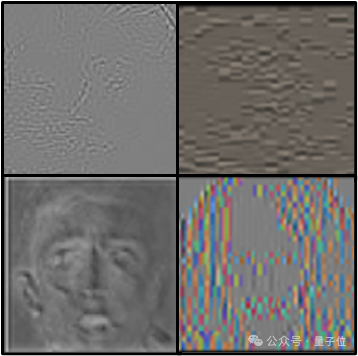

这样说可能还不够直观,我们直接来看一下恢复之前的特征图像吧:

这种完全无法辨识的图像,在经过复原重建后,除了些许色调差异外,几乎与原始数据集没有区别。

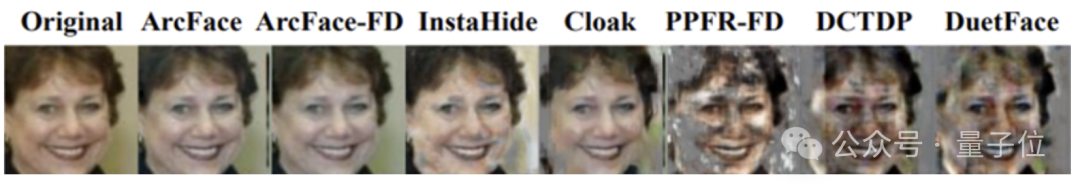

现有的一些人脸特征保护方案包括:蚂蚁集团在2022年提出的PPFR-FD(通过删除部分高频视觉信息来抵御重构攻击),以及腾讯优图在2022年提出的DuetFace(通过删除部分低频视觉信息来抵御重构攻击)等。

这些方法虽然可以抵御一些传统攻击,但都无法应对这种新兴的重构攻击。在这种攻击下,用户的人脸特征会被还原成可识别的人脸图像,从而对用户的隐私构成严重威胁。

为了解决这一问题,浙江大学区块链与数据安全全国重点实验室的任奎教授和王志波教授联合阿里安全部提出了一种全新方法——

通过在客户端对频域通道进行筛选,去除人脸图像中的冗余视觉信息,并利用随机性干扰来阻止人脸特征向人脸图像的逆向映射,从根本上防御重构攻击;在服务端,则通过逆变换移除随机干扰,确保人脸识别的准确性。

该成果已在USENIX安全研讨会2024上发表,这是安全领域的四大国际顶级学术会议之一。

FaceObfuscator 是一种轻量级的隐私保护人脸识别系统,旨在解决当前人脸识别系统所面临的人脸特征重构所带来的隐私威胁。

FaceObfuscator 首先对输入的人脸图像进行脱敏处理,生成混淆特征,随后在整个识别流程及人脸数据库中使用这些混淆特征代替原始的人脸图像。

该混淆特征不仅适用于高精度的人脸识别,还能在信息泄露后有效阻止攻击者恢复原始的人脸信息。

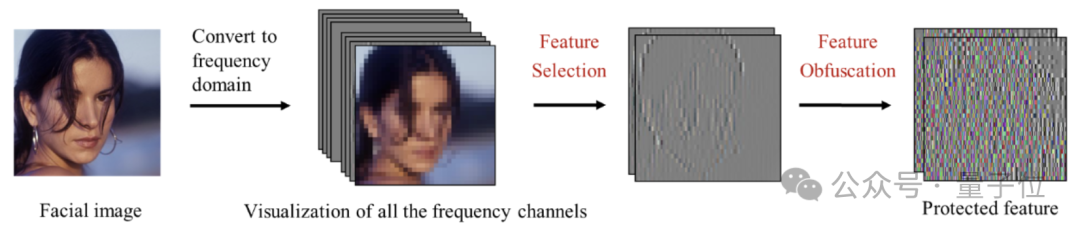

具体来说,FaceObfuscator 中的混淆特征过程可以分为两个步骤:首先是删除人脸识别中的冗余信息,其次是混淆人脸的隐私信息。

第一步,删除人脸图像中的视觉信息。这一步旨在确保在保持人脸识别精度的同时,去除包含个人隐私的多余视觉信息。

由于不同的频域通道包含着不同类型的视觉信息(低频通道包含整体视觉信息,而高频通道则包含图像的细节信息),该团队首先利用离散余弦变换将图像转换为频域特征,从而实现对图像视觉信息的分割。

经过实验,该团队发现无论是高频通道还是低频通道,每个频域通道都能够实现较为精确的人脸识别,这意味着原始人脸图像中包含了大量的冗余信息。

这些冗余信息对提高人脸识别精度帮助不大,但为攻击者提供了丰富的重建信息。

因此,该团队通过分析频域通道对人脸识别任务的重要性,并对其进行排序,最终只保留最关键的部分作为人脸特征,从而在尽量抑制视觉信息的同时,保持人脸识别的高精度。

然而,剩余的频域通道中仍包含部分与身份信息高度相关的视觉信息,攻击者可能利用这些信息还原出一定的隐私内容,因此需要进一步混淆人脸特征以增强保护。

因此,我们进入了第二步。

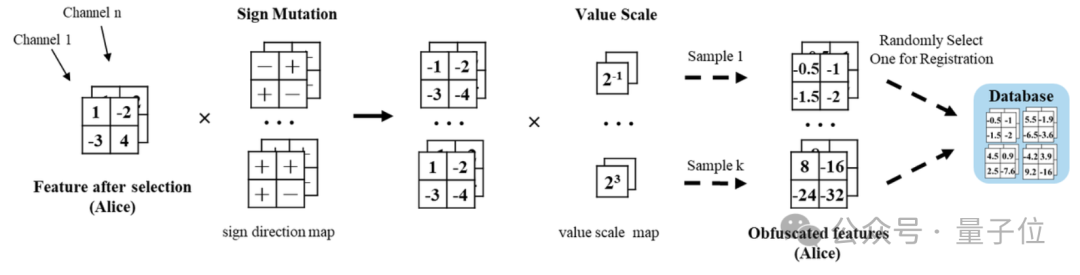

经分析后,该研究团队发现,进一步抵抗重构攻击的关键在于干扰重构网络的梯度下降过程,以此阻止其完成从人脸特征到人脸图像的逆向映射。

因此,在客户端,FaceObfuscator 会对每一张人脸的特征进行方向和尺度上的随机变换,以引入随机性来抵御重构攻击。

其中,方向的随机性是通过随机翻转人脸特征中元素的符号位来实现的,而尺度的随机性则是通过对手脸特征中元素的数值进行指数变换来实现的。

当人脸特征具有随机性时,攻击者所使用的损失函数会难以收敛,从而干扰重构网络的梯度下降过程,有效抵御各种重构攻击。

与此同时,研究团队通过实验发现,人脸特征方向的随机性对人脸识别精度的影响非常小,不会干扰正常的人脸识别过程。

因此,在服务器端只需考虑移除尺度维度的随机性,以确保人脸识别的准确性。

具体来说,服务器通过执行指数变换的逆操作——对数变换,将同一身份的不同混淆特征还原为统一的人脸特征,从而消除尺度的随机性,确保人脸识别的准确性。

最终,FaceObfuscator 生成了一种防止重构的人脸特征,以保护人脸数据的传输和存储。

这种保护方案虽然不是加密,但其防护效果卓越,同时还能保持较低的计算和存储开销。

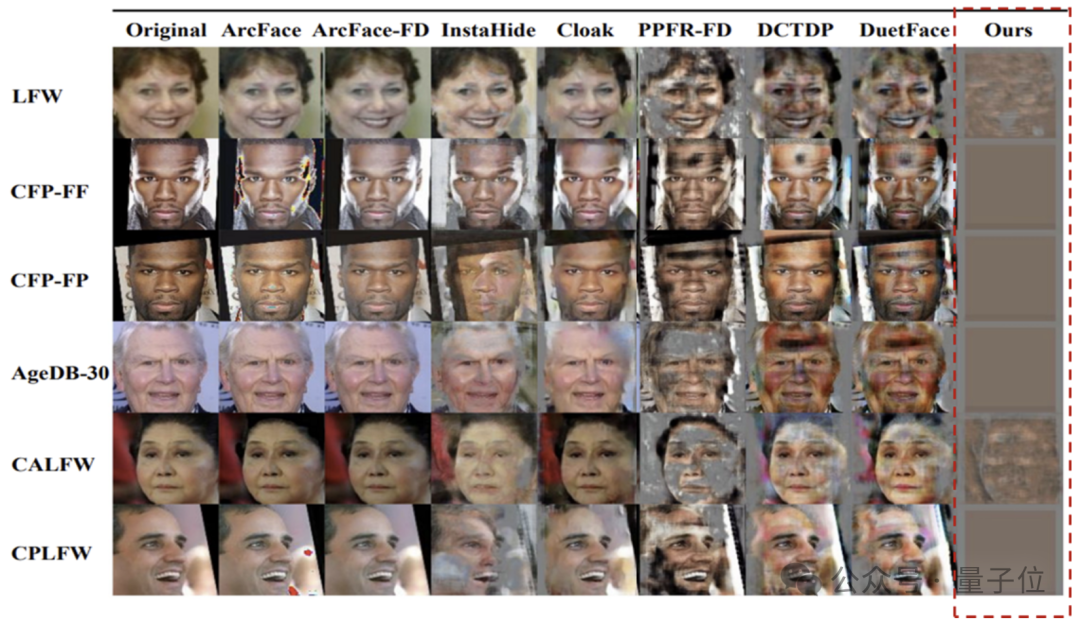

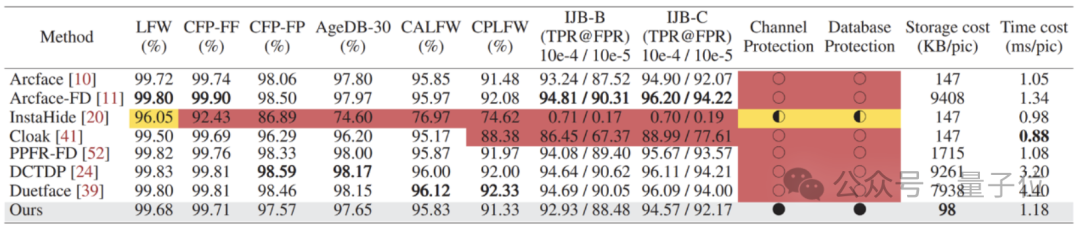

如下方图表所示,该团队在六个公开的人脸数据集(LFW、CFP-FF、CFP-FP、AgeDB-30、CALFW、CPLFW)上测试了FaceObfuscator的隐私保护性能。

在实验中,攻击者利用深度学习网络(DNN)来学习特征与人脸图像之间的映射关系,从而直接从泄露的人脸特征中恢复出人脸图像。

这也是目前最主流且最有效的攻击方式。

可以看出,与其他方案相比,FaceObfuscator 的人脸特征无法被重新构建为面部图像,从而有效地保护了人脸隐私。

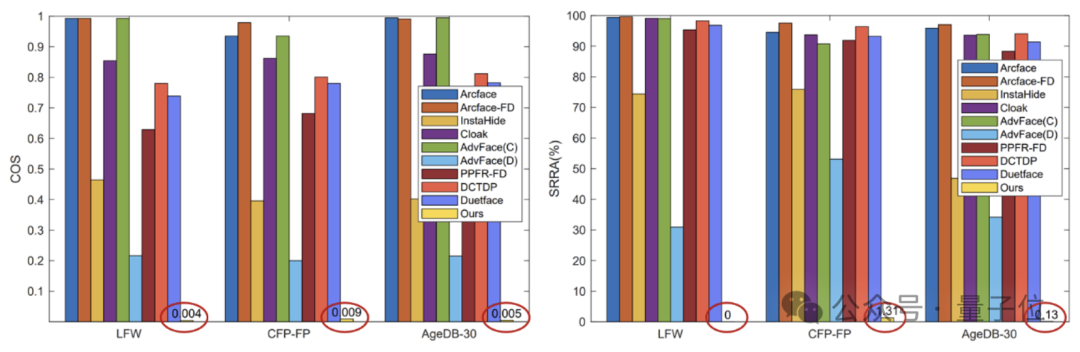

其中,COS表示余弦相似度,其计算方法是通过另一个独立的人脸识别系统分别获取重构图像和原始图像在512维人脸特征空间中的身份向量,然后计算这两个向量之间的余弦相似度。

COS越低,防御效果越好。

(注:原文本就已经是中文,因此未做修改。)

SRRA 是重放攻击的成功率,具体指利用某个人脸识别系统的重建图像来欺骗同一系统,从而成功完成身份验证的概率。SRRA 越低,表示隐私保护能力越强。

结果,重构图片与原始图片之间的余弦相似度显著降低,有效地保护了人脸隐私。

重放攻击的成功率显著降低,SRRA值从90%降至0.1%左右,有效防止了通过泄露的人脸突破人脸识别系统的现象。

该团队还对人脸识别的精度、存储开销和计算开销进行了定量实验。

因此,该方案的人脸识别精度与基准模型(Arcface)基本保持一致,同时具有最低的存储开销和较好的时间开销,具体如下表所示:

注:● 表示良好的防御攻击能力;◐ 表示较差的防护攻击能力;○ 表示无法防御攻击;黄色方块表示缺陷,例如:与基线(Arcface)相比精度损失超过 3% 或防护能力较差;红色方块表示严重缺陷,例如:与基线(Arcface)相比精度损失超过 5% 或完全没有防护能力。

综上所述,FaceObfuscator 具有以下三个优点:

(注:此处的“FaceObfuscator”可能是指某种面部遮蔽或混淆的技术或工具,实际重写时可根据上下文具体语境调整。)

该方案可以广泛应用于监控识别、刷脸支付、门禁考勤等主要的人脸识别场景,为安防、金融、教育等多个关键行业提供服务,助力解决人脸隐私和安全方面的难题,实现人脸识别技术的高效与实用性。

论文链接:

当然,可以这样表述:

请访问以下链接了解 Jin Shuaifan 在 USENIX Security 24 会议上的演讲详情: https://www.usenix.org/conference/usenixsecurity24/presentation/jin-shuaifan

本文转载自微信公众号:量子位(ID:QbitAI),作者:金帅帆,原题目为《浙大 & 阿里新方案:防范黑客重建人脸的隐私保护技术》。